一位美女同事跑来说“威廉姆,你的笔记不错啊。”刹那间让William回到了青葱的校园时代,William同学凿壁借光、奋笔疾书的笔记成为了所有同学考前的必备资料(奋进向上的背景音乐…..)

“喂,老爹,收快递~~”

随着家里大哥的呼唤,

William迅速从YY状态中苏醒过来。

这个世界

欢乐总是太短

忧伤总是太长

......

这是一个真实的故事。盆友圈看到的励志大片。一位名叫Slavik的俄罗斯黑客通过宙斯特洛伊木马每月天价进账,随着FBI的调查深入发现数百企业高管的电脑都被感染,全球银行几乎都被掌控。Slavik对FBI的围剿几进几出,操纵了前不久的川普大选,泄漏了“赫敏”的美艳香照,iphone用户密码被破解……

Slavik因此成为FBI No.1的通缉黑客。天才黑客的故事总能极大满足我们报复社会的愿望。常常自诩也是电脑专业的,可跟人家比比…… 生亦何哀,死亦何苦啊……

结论:网络安全很(heng)重要,嗯。

本文框架

一位朋友让我对他们研发的网络安全设备NAC(Network Access Control)产品提点建议,所以今天聊聊NAC。说到网络安全,不能不谈到安全的顶尖峰会RSA 2017。下面我们尝试解读一下

- NAC产品的发展趋势

- NAC产品当前的状况

如果对NAC想了解一下基本知识,电梯直达LG2

(按钮呢?哪位大牛教教怎么页面内跳转?)

NAC产品的发展方向漫谈

每年一次的RSA年会今年是第26届,以“Power of opportUNITY”为主题,结合16年”Connect to Protect”的主题,这两年RSA的主题都在向外界传达一个信号:连接与协同。

今年将“UNITY”大写,强调团结就是机遇,就是力量。在这样的主题背后,隐藏着一个非常重要的关键词:生态的力量。因此老威认为,未来NAC的发展首要方向也是

开放和互联

特别是在情报共享与威胁检测方面,近年来的RSA大会已经从讨论“信息共享”转向“情报共享”,从情报信息本身到利用威胁情报分析并从中获益是情报与威胁检测正在发生的转变。

举个栗子,你家门口发现了一个鬼鬼祟祟的身影在撬门,是不是要用适当的方式让所有的邻居、小区物业和其他人都知道这个侵入信息?

在情报的生产环节,国外已经初具规模,正在朝着标准化的方向发展。就国内的情形来看,仍然处于少量的大公司(如360企业安全、亚信安全等)自给自足阶段。

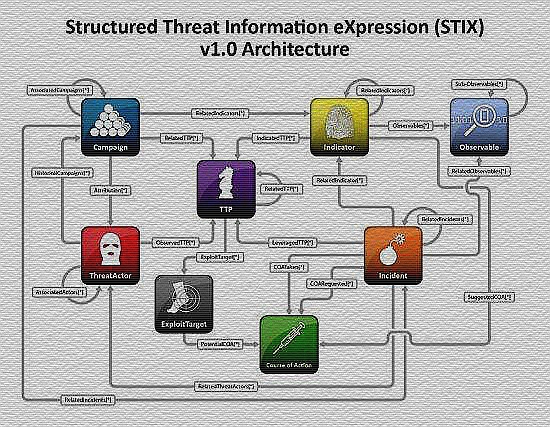

在情报的共享阶段,国际上STIX提供了基于标准XML的语法描述威胁因素、威胁活动,安全事故等威胁情报的细节和威胁内容的方法,使安全研究人员交换威胁情报的效率和准确率大大提升。国内的安全相关厂商(安全厂商和用户的安全部门)出于各种原因,不愿意开放共享自身的威胁情报解决这些问题还需要时间,需要市场的不断成熟。

在情报的消费环节,威胁情报提供商需要使用最新的大数据以及人工智能不断优化算法,提供更为直观、更为简便的情报数据,国内360除了会为用户提供基础的威胁情报数据外,还会针对不同行业的用户提供具有针对性的威胁情报,这样会让用户在消费情报时更加具有针对性。

从上述闭环产业链来看,NAC产品必须保证自己的开放性,能够与生态圈中其他系统信息/情报共享和互动。

人工智能的应用

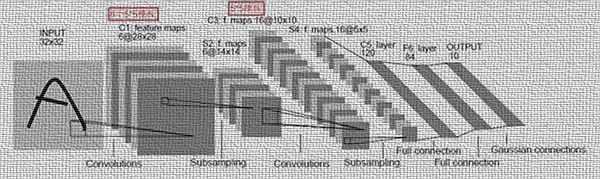

现在火热无比的人工智能方面,其实有两个方面值得关注。其一,是人工智能本身的安全性问题;其次,是如何利用人工智能比如机器学习等方面的发展去监控并能主动发现安全威胁,学习和生产威胁信息。前面人工智能方面的笔记中我们聊到,人工智能有两大途径,目前在安全领域基本也是以知识导引为主的方式,如何将日前多层神经网络的技术发展应用到安全领域是个亟待研究的课题。

通过深层学习,检测和监测到安全威胁所在,挖掘出有价值的威胁情报,以及对网络安全知识图谱的表示和产品级应用,NAC产品能够在人工智能特别是数据驱动方面做出多大的突破也是评价这款产品先进性的一个重要指标。

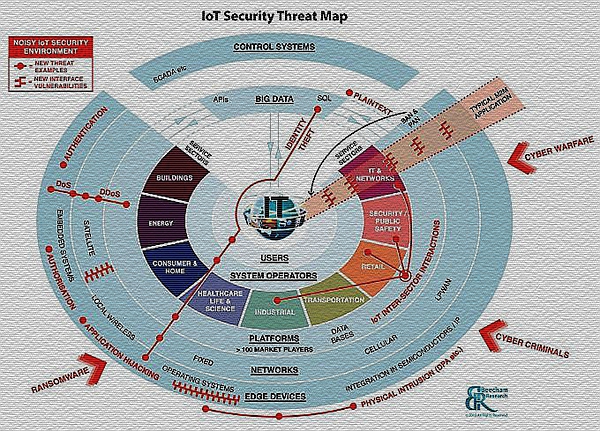

物联网IoT的安全

智能生活渐渐融入了我们的日常生活,老威手机上的米家控制着从小米网关连接的智能灯泡、门铃和插座,可以方便的看到净水器滤芯和一系列家用电器状态,阿里智能连接着RSA盒子以便能还享受下胆机和网易云音乐的互联,从智能家电、无人机、智能汽车,到工业4.0,这些设备的安全问题将成为无法避免的安全课题。

物联网的安全是否是NAC覆盖的领域目前业界尚无定论,但倘若属于,NAC将采用什么样的拓展标准以及如何面对复杂庞大的设备接入将会是一个全新的挑战。

大数据 - 身份识别的创新###

每年的RSA大会上,创新沙盒环节都是备受关注的焦点。凭借颠覆传统的身份识别方式,UNIFYID成为了2017年获胜者。

UNIFYID通过用户平常使用手机、电脑和可穿戴设备里的陀螺仪,加速器,GPS,周围光感应,WIFI,蓝牙等等,对包括击键间隔,鼠标的移动和滚轮的滚动,触摸板的移动,周边WIFI,蓝牙等等一百种维度产生数据。这些数据上传云端并使用机器算法,对用户的行为进行学习。消除噪音数据,包括因运动状态,环境等导致的差异。

通过产生的数据,辨识用户的特征,例如走路的步态、速度等,形成用户的独特的档案,再与登录账户时传来的数据比对,判断是不是用户本人,从而作为凭证。

威廉姆对UNIFYID简直不(wu)屑(ti)一(tou)顾(di),这样的身份验证虽不能说是万无一失,但也不能不说奇葩至极吧。

NFC产品若是定位在具有大数据分析和特征提取能力的层面,那么安全级别也一定是出类拔萃的吧。

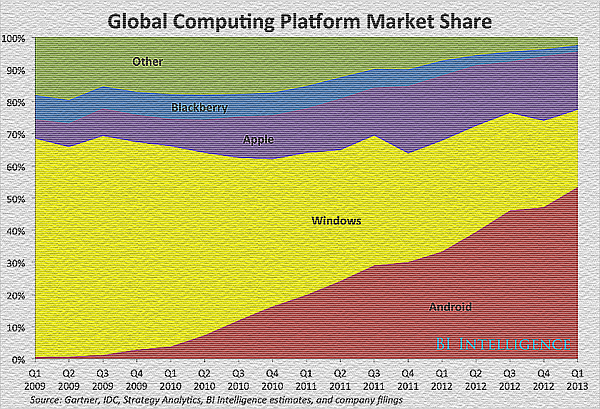

跨平台的能力

身份验证和角色控制本身在企业IT环境中有非常多的实现方式, 比如目录服务。NAC的再次发展更多源于BYOD,就企业而言,越来越多的员工会将自己的平板和智能手机兼做公司用途,银行和其他服务产业的客户也会接入访问,因而跨平台能力的支持是NAC必备的能力之一。

自动化

认证信息、告警信息分发部署自动化,Gartner在2017年的终端产品安全性预测报告中指出,安全应用的自动化部署能力将对企业投资价值衡量产生影响。

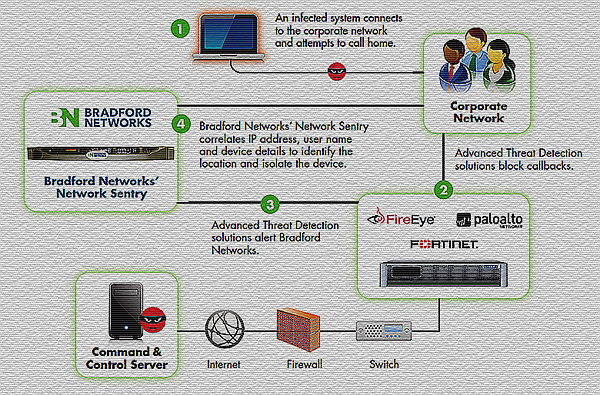

Bradfordnetworks的产品对此进行了精确的阐释。以下是Garnter分析师的原文引用。

By 2020, security program owners who are able to automate at least 50% of their program will experience half the amount of breaches as their peers who haven’t embraced security automation. Automation delivers clear, measurable business value in terms of Total Cost of Ownership (TCO) and reduction in breaches.

原文链接位于<https://www.bradfordnetworks.com/trends-in-nac-and-endpoint-security/>

因而,NAC产品的自动化程度将决定部署和实施时候的性价比判读,也是产品化中不可忽视的一个组成部分。

NAC产品目前状态

目前在NAC领先的产品厂商主要还是老牌的Cisco、HPE收购的Aruba、ForeScout Technology以及Juniper Network、BradFord Network。Gartner的魔力象限有具体分析和介绍,网络上能找到一篇2013年12月的,附上链接,仅供参考。<http://emailing.aquastar-consulting.com/2013/Infra/Newsletters/2014/Janvier/Magic-Quadrant-for-Network-Access-Control.pdf>

|厂商|Cisco

|-|

|产品|NAC设备

|优缺点|强大内嵌强制执行能力。有限细粒度,网络边缘强制执行能力弱

|厂商|HPE/Aruba

|-|

|产品|ProCurve Identity Driven Manager/ClearPass

|优缺点|性价比不错,管理能力和控制能力较强。需依靠HPE交换机/Aruba设备。

|厂商|ForeScout Technology

|-|

|产品|CounterAct设备

|优缺点|面向端点,提供可见性。扩展能力弱,认证能力较弱。

|厂商|Bradford Network

|-|

|产品|Network Sentry

|优缺点|成熟产品,可应用于复杂情况。太过复杂,企业安装部署困难。

|厂商|Juniper

|-|

|产品|统一接入控制UAC

|优缺点|能与SSL-VPN集成、强大功能组合、分离控制。复杂,在Juniper网络中表现好。

|厂商|360企业安全集团

|-|

|产品|天擎

|优缺点|强大的执行能力。拓展能力有限。

另外,NAC也有着广泛的开源解决方案,William热衷于此,但开源的利与弊就由实施者自己去考虑了。

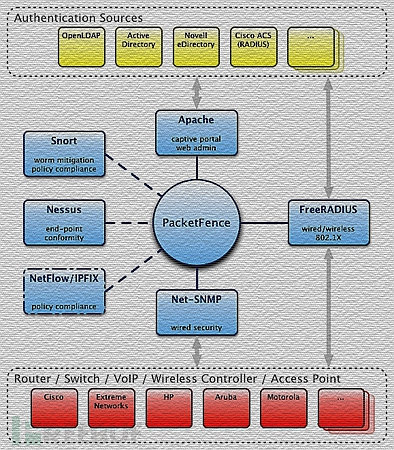

PacketFence Zero Effort NAC (ZEN)

一个虚拟设备操作系统,运行在Windows或Linux系统内。ZEN基于Fedora Linux、LAMP、Perl和Snort。

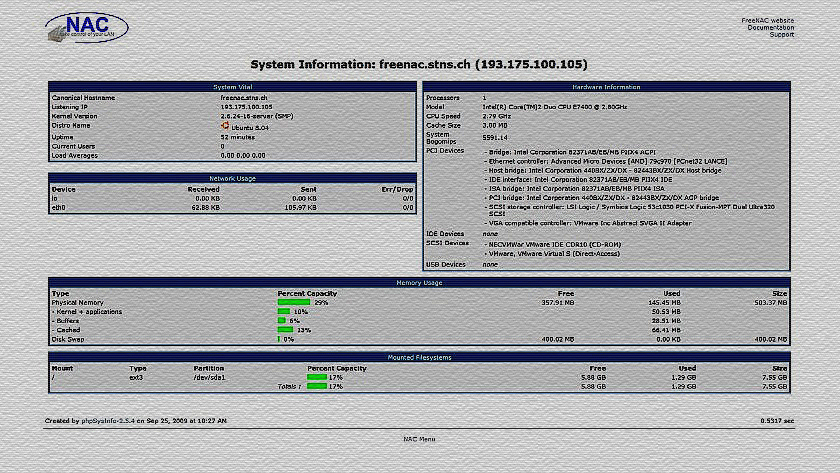

FreeNAC

由瑞士的Swisscom所开发,近来也提供商业版本。它使用802.1x或思科的VMPS。 此外,FreeNAC还可以提供VLAN和交换机的端口管理、文档编制、端口电缆信息、设备发现等功能 。

更多的开源NAC

现在有许多大学正在开发开源的NAC项目。如美国的卡内基梅隆大学的Netreg和堪萨斯州大学Rings的开发人员已经开发了自己内部的NAC方案。 这种Rings产品拥有其自身的DHCP服务器,这也是使它成为一个专门产品的一个方面。

另外一个NAC厂商StillSecure确实以开源软件的形式发布了一个免费的NAC产品版本。StillSecure的免费NAC产品也称为Safe Access Lite。

此外,赛门铁克和其它的五个厂商已经宣告他们将联合起来构建一个开源的NAC客户端。赛门铁克、TippingPoint、 Trapeze Networks、 Extreme Networks、 Identity Engines、Infoblox等公司已经形成了一个称为Open Secure Edge Access Alliance的组织来开发。

这个客户端从技术上可称为一个NAC的请求者,请求者运行在设备上,要求获得准许从一个访问控制服务器连接到网络。这个访问控制服务器可以增强NAC安全策略,如反病毒定义的文件版本、操作系统补丁的水平,以及防火墙的设置等等。

网络准入控制 - NAC的基本概念

NAC的基本概念

Network Access Control,网络准入控制,简而言之,就是只允许合法的、值得信任的端点设备(例如PC 、服务器、平板以及手机等 )接入网络,而不允许其它设备接入。

比如,如果你的iphone越了狱或者Android手机root了,绝大多数企业NAC是不允许该手机接入企业内部网络的。

NAC的组成

NAC一般包括三部分

- 终端上的安全检查软件,如AirWatch的Agent

- 网络接入设备(接入交换机和无线访问点),摆在机房里,对绝大多数用户来说,这部分:邻家有女初长成,养在深闺人未识

- 策略服务器,傲娇如上。

NAC的部署

常见有四种部署方式:

- 802.1X准入控制 如图,关键点是有高大上的交换机支持。

- DHCP准入控制

- 网管型准入控制 只是对终端出外网进行了控制,有性能瓶颈

- MVG准入控制 多厂商虚拟网管。

文中引述材料均来源于互联网,如果图片或引言牵扯到知识产权和个人隐私问题,请第一时间通知William进行删除。文中对Garnter魔力象限(2013)的引用也来自互联网公开内容,如果需要最新魔力象限数据,请联络Gartner公司。